IT安全运维 -安全态势感知简介

| 2020-05-01 19:42:53 标签:

概念普及

安全态势感知可以理解为客户的安全大脑,是一个集检测、预警、响应处置为一体的大数据安全分析平台.其以全流量分析为核心,结合威胁情报、行为分析建模、UEBA、失陷主机检测、图关联分析、机器学习、大数据关联分析、可视化等技术,实现威胁可视化、攻击与可疑流量可视化等功能.可有效帮助IT安全运维在高级威胁入侵之后,损失发生之前及时发现威胁。是IT安全运维管理员得力的帮手。

态势感知(Situational Awareness/Situation Awareness,SA)的概念最早在军事领域被提出.目前是大数据安全领域规模增长最迅速的产品.态势感知的市场规模从2017年开始,就在以每年25%的速度增长.目前的态势感知平台分为政府部门使用的监管平台和企业使用的实施监测预警平台.而国外一般不谈态势感知系统,多称为威胁管理、威胁发现产品,并把网络安全态势感知作为由多个系统、工具整合实现的状态效果.目前的态势感知平台分为政府部门使用的监管平台和企业使用的实施监测预警平台.但在不同的行业中,也有不同的核心技术需求:金融行业有着更多的业务场景,注重关联分析能力、威胁告警精确度、用户行为分析能力;运营商的SOC(Security Operation Center)除了关注自身的安全,也会注重利用本身的数据资源优势,拓宽行业市场;能源行业的IT种类繁多,非常注意安全生产,因此看重产品的兼容性、可连续性;政府机构关注对外部攻击防范、高级威胁检测. 但总的来说,态势感知(SA)目前理论上主要分为以下三个部分:

对环境元素的感知

对状态的的理解

对未来状态的预测

为了可以更好地理解态势感知,我们可以先来看一下态势感知会涉及到的一些专业术语:攻击者视角:站在黑客攻击场景上获取的攻击告警、威胁等运营数据防御者视角:站在甲方安全视角上主动获取到的防御引擎部署情况、漏洞信息等运营数据告警事件:由DDoS检测引擎、主机安全检测引擎、全流量检测引擎发现的高价值安全事件威胁事件:通过京东云提供的基于安全威胁模型大数据关联的新型攻击事件,包含实时分析事件、离线分析事件引擎覆盖率:由网络入侵检测引擎、DDoS基础防护检测引擎和主机安全检测引擎启动覆盖率组成,网络入侵检测引擎启动覆盖率=已开启NIDS监控的公网IP数量/当前用户下所有公网IP数量,主机安全检测引擎启动覆盖率=已安装主机安全软件云服务器数量/当前用户下所有云服务器数量,DDoS基础防护启动覆盖率默认为100%,用户无法手工调整.权重为1:1:1,引擎开启监控的覆盖率越高,其捕捉安全事件的能力越强,故使用安全引擎覆盖率量化衡量其开启率.最佳实践为100%主机漏洞:主机系统方面漏洞网站漏洞:主要针对web网站相关的漏洞

建设目的

检测:提供网络安全持续监控能力,及时发现各种攻击威胁与异常,特别是针对性攻击.

分析、响应:建立威胁可视化及分析能力,对威胁的影响范围、攻击路径、目的、手段进行快速研判,目的是有效的安全决策和响应.

预测、预防:建立风险通报和威胁预警机制,全面掌握攻击者目的、技战术、攻击工具等信息.

防御:利用掌握的攻击者相关目的、技战术、攻击工具等情报,完善防御体系.

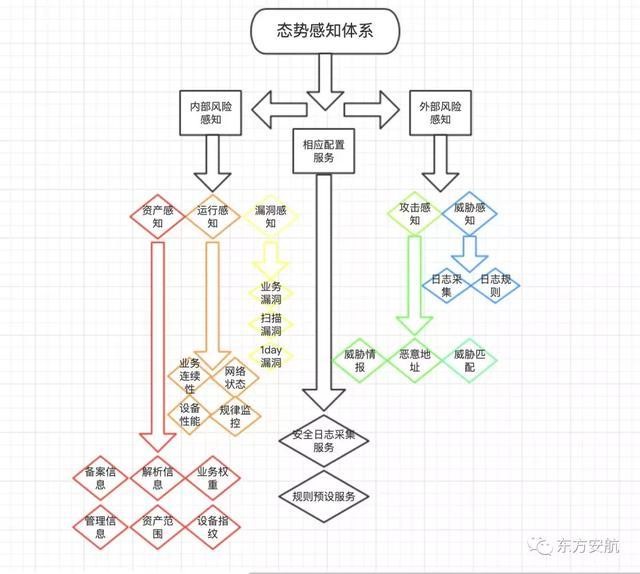

模型体系

上一篇:IT网络运维 | 大二层网络架构

下一篇:IT系统运维-PE文件结构